DVWA前置设置

将DVWA的安全等级设置为LOW具体路径:http://192.168.48.137/DVWA/security.php, 或者在主页中通过DVWA Security按钮进入。

DVWA本地地址: 192.168.48.137/DVWADVWA

文件上传地址>http://192.168.48.137/DVWA/vulnerabilities/upload/

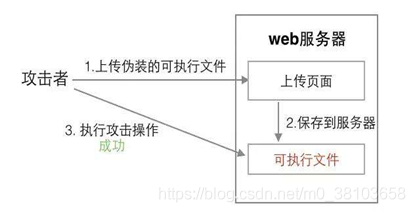

1.编写webshell脚本文件并上传到DVWA

webshell: 网站后门, 就是以sap, php, jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,以达到控制网站服务器的目的。

先在本地创建脚本文件:webshell.php, 内容如下:

...这里写成命令打开网页居然都能被火绒当成病毒给杀了...

然后在DVWA中将该文件上传到服务器。

上传成功后, 页面上会显示成功提示;

../../hackable/uploads/webshell.php succesfully uploaded!2. 利用漏洞文件

先通过上面获取到的文件路径,在浏览器中进行访问,

url:http://192.168.48.137/DVWA/hackable/uploads/webshell.php

可以看到页面访问成功(没有报错如404);所以表示能成功上传脚本文件并访问;

2.1 使用hackbar

这里浏览器使用的是火狐;

先在火狐浏览器上安装HackBar插件;

这里选择的是:HackBar V2 作者: chewbaka

然后在http://192.168.48.137/DVWA/hackable/uploads/webshell.php这个页面中进行如下操作:

- F12-->菜单栏中找到HackBar-->点击

LoadURL-->勾选Post data-->输入pass=phpinfo()-->点击Execute

然后就能看到页面出现了PHP的信息; - 如果将上面输入的内容改为:

pass=system('whoami'),就能在页面上看到服务器上当前用户的信息:apache。

2.2 使用webshell管理工具

中国蚁剑:

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。

下载地址(github)

下载地址(gitee)

简单操作参考

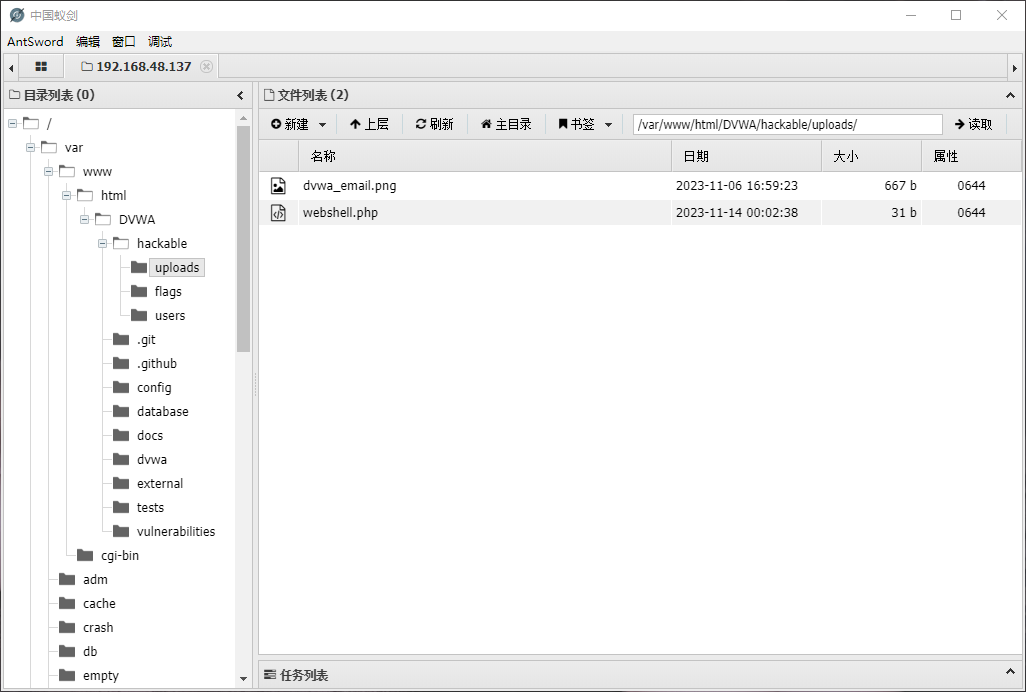

按上面的文档完成配置后,重新打开蚁剑;

右键-->添加数据-->填入正确数据;几个字段的含义如下:

- URL地址:木马所在的地址,这里现在是:http://192.168.48.137/DVWA/hackable/uploads/webshell.php

- 连接密码:这里填的是和木马可交互的字段,这里是:pass

填写完成后先测试连接-->添加-->在主页面双击新增的数据

就可以获取到服务器整个后台文件树和文件内容

留言